Cục An toàn thông tin vừa phát cảnh báo đến đơn vị chuyên trách CNTT, an toàn thông tin các bộ, ngành, địa phương; các tập đoàn, tổng công ty nhà nước cùng ngân hàng, tổ chức tài chính về những lỗ hổng bảo mật ảnh hưởng mức cao và nghiêm trọng trong các sản phẩm Microsoft được hãng công nghệ toàn cầu này công bố tháng 5.

Ảnh minh hoạ

Cụ thể, trong danh sách bản vá tháng 5/2024 với 59 lỗ hổng bảo mật trong các phần mềm của Microsoft, Cục An toàn thông tin khuyến nghị các cơ quan, tổ chức, doanh nghiệp đặc biệt chú ý 8 lỗ hổng. Trong đó, có 4 lỗ hổng hiện đang bị khai thác trong thực tế, gồm có: CVE-2024-30040 trong Windows MSHTML Platform, cho phép đối tượng tấn công vượt qua cơ chế bảo vệ; 3 lỗ hổng CVE-2024-30051, CVE-2024-30032 và CVE2024-30035 trong Windows DWM Core Library cho phép đối tượng tấn công thực hiện tấn công leo thang đặc quyền.

Hai lỗ hổng bảo mật CVE-2024-30044 trong Microsoft SharePoint Server và CVE-2024-30042 trong Microsoft Excel đều cho phép các đối tượng tấn công có thể thực thi mã từ xa.

Trong khi đó, lỗ hổng CVE-2024-30033 trong Windows Search Service cho phép đối tượng tấn công thực hiện tấn công leo thang đặc quyền; lỗ hổng CVE-2024-30043 trong Microsoft SharePoint Server cho phép đối tượng tấn công thực hiện tấn công XXE - đây là một kiểu tấn công mà kẻ tấn công chèn các đoạn mã độc vào máy chủ.

Trong bản tin phát đi, nhằm đảm bảo an toàn thông tin cho hệ thống thông tin của các đơn vị, góp phần bảo đảm an toàn không gian mạng Việt Nam, Cục An toàn thông tin khuyến nghị cơ quan, tổ chức và doanh nghiệp trên cả nước tiến hành rà soát, xác định máy tính sử dụng hệ điều hành Windows có khả năng bị ảnh hưởng bởi các lỗ hổng bảo mật nguy hiểm kể trên. Các đơn vị cần cập nhật bản vá kịp thời để tránh nguy cơ hệ thống thông tin của đơn vị mình bị tấn công mạng.

Cục An toàn thông tin cũng đề nghị các cơ quan, tổ chức, doanh nghiệp tăng cường giám sát và sẵn sàng phương án xử lý khi phát hiện có dấu hiệu bị khai thác, tấn công mạng; đồng thời thường xuyên theo dõi kênh cảnh báo của các cơ quan chức năng và các tổ chức lớn về an toàn thông tin để phát hiện kịp thời các nguy cơ tấn công mạng.

Trường hợp cần thiết, các đơn vị có thể liên hệ đầu mối hỗ trợ của Cục An toàn thông tin là Trung tâm Giám sát an toàn không gian mạng quốc gia theo số điện thoại 02432091616 và địa chỉ thư điện tử ‘ncsc@ais.gov.vn’.

Bên cạnh đó, trong bản tin bảnh báo tuần từ ngày 13/5/2024 đến 19/5/2024 của Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) - thuộc Cục An toàn thông tin, đơn vị này cũng thống kê, trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 446 lỗ hổng, trong đó có 69 lỗ hổng mức Cao, 134 lỗ hổng mức Trung bình, 32 lỗ hổng mức Thấp và 211 lỗ hổng chưa đánh giá. Trong đó có ít nhất 117 lỗ hổng cho phép chèn và thực thi mã lệnh.

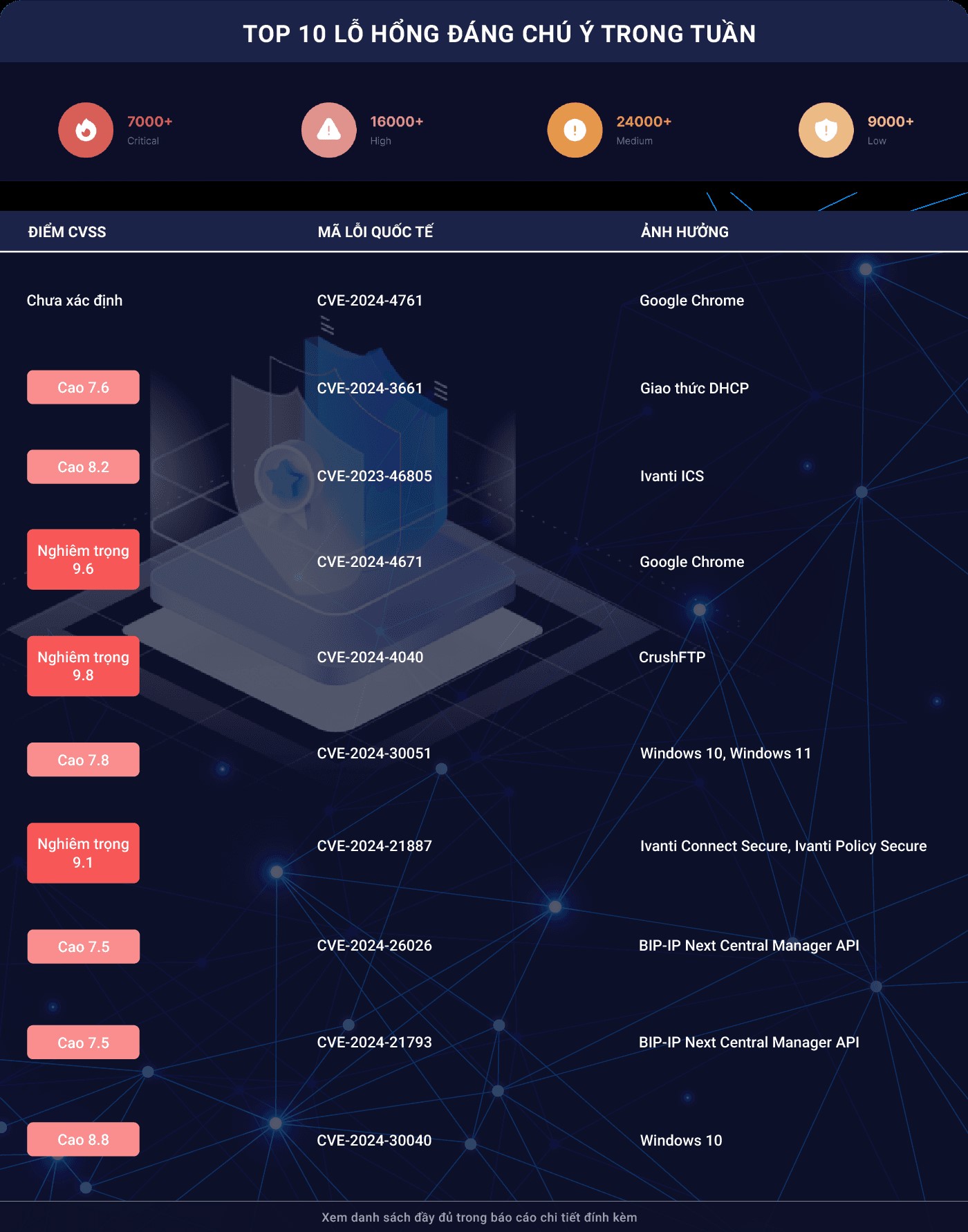

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công. Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng tới giao thức DHCP, các sản phẩm của Google, Ivanti, cụ thể là như sau:

• CVE-2024-4761 (Điểm CVSS: Chưa xác định): Lỗi ghi ngoài bộ nhớ tồn tại trên Google Chrome các phiên bản cũ hơn 124.0.6367.207. Lỗ hổng cho phép đối tượng tấn công khai thác lỗi này thông qua trang HTML độc hại. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

• CVE-2024-3661 (Điểm CVSS: 7.6 – Trung bình): Lỗ hổng tồn tịa trên giao thức DHCP cho phép đối tượng tấn công nằm trong cùng mạng với người dùng có thể đọc, gây gián đoạn, chỉnh sửa lưu lượng mạng mặc cho hệ thống mạng được bảo vệ bởi VPN. Quá trình khai thác diễn ra thành công do DCHP có thể thêm luồng điều hướng (route) vào bang routing table của client thông qua lựa chọn classless static route (121). Các biện pháp bảo mất VPN dựa vào route để điều hướng lưu lượng mạng sẽ bị lộ lọt dữ liệu thông qua interface vật lý. Hiện lỗ hổng này đang bị khai thác trong thực tế.

• CVE-2023-46805 (Điểm CVSS: 8.2 - Cao): Lỗ hổng tồn tại trên Ivanti ICS cho phép đối tượng tấn công truy cập vào tài nguyên hạn chế một cách trái phép bằng cách bỏ qua xác thực kiểm soát. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế bởi các nhóm tấn công UTA0178, cactus, Storm-1567, akira, RAZOR TIGER, SideWinder, và SideCopy.

Trung tâm cũng thống kê TOP 10 lỗ hổng đáng chú ý trong tuần (13/5/2024 đến 19/5/2024)

Theo thống kê, tuần từ 13/5/2024 đến 19/5/2024 tại Việt Nam, có rất nhiều máy chủ, thiết bị có thể trở thành nguồn phát tán tấn công DRDoS. Trong tuần có 40.030 (giảm so với tuần trước 40.375) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS. Các thiết bị này đang mở sử dụng các dịch vụ NTP (123), DNS (53), Chargen (19). Đã có 244 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 225 trường hợp tấn công lừa đảo (Phishing), 19 trường hợp tấn công cài cắm mã độc.

Trên thế giới có nhiều địa chỉ IP/domain độc hại được các nhóm đối tượng tấn công sử dụng làm máy chủ C&C trong botnet. Những địa chỉ này cho phép nhóm đối tượng điều khiển thiết bị thuộc các mạng botnet để thực hiện các hành vi trái phép như triển khai tấn công DDoS, phát tán mã độc, gửi thư rác, truy cập và đánh cắp dữ liệu trên thiết bị. Trong tuần, ghi nhận 20 địa chỉ IP/domain thuộc botnet có ảnh hưởng tới người dùng Việt Nam.

Đã có 271 phản ánh trường hợp lừa đảo do người dùng Internet Việt Nam phản ánh về Trung tâm NCSC qua hệ thống tại địa chỉ https://canhbao.khonggianmang.vn. Qua kiểm tra, phân tích có nhiều trường hợp lừa đảo giả mạo các tổ chức, doanh nghiệp, nhà cung cấp, dịch vụ lớn như: Các mạng xã hội, ngân hàng, thư điện tử,...

Được biết, trong các bản tin phát đi của mình, Trung tâm NCSC cũng luôn đưa ra các khuyến nghị.

Đối với các nguy cơ, cảnh báo đã được đề cập, các đơn vị cần thường xuyên cập nhật thông tin (như các chiến dịch tấn công của các nhóm APT,thông tin IoC kèm theo từng chiến dịch, điểm yếu lỗ hổng đang bị lợi dụng để khai thác,…), rà soát trên các hệ thống thống thông tin để phát hiện và ngăn chặn, xử lý kịp thời.

Đối với các điểm yếu, lỗ hổng trong phần Lỗ hổng bảo mật, đơn vị cần lưu ý theo dõi và cập nhật bản vá cho các lỗ hổng liên quan đến sản phẩm đang sử dụng. Ngoài ra, các đơn vị chủ động cập nhật các thông tin về các rủi ro an toàn thông tin mạng tại địa chỉ https://alert.khonggianmang.vn..

Đối với các nguy cơ về tấn công từ chối dịch vụ, tấn công web, đơn vị cần rà soát, hạn chế tối đa việc mở các cổng dịch vụ có thể bị lợi dụng để thực hiện tấn công từ chối dịch vụ; thường xuyên kiểm tra, rà soát máy chủ web để kịp thời phát hiện và xử lý nguy cơ tấn công. Bên cạnh đó, đối với các IP/tên miền được đề cập trong mục Danh sách IP/tên miền độc hại có nhiều kết nối từ Việt Nam, đơn vị cần kiểm tra và xử lý các thiết bị trong toàn bộ hệ thống mạng nếu có dấu hiệu kết nối đến các tên miền độc hại.

Đối với các website giả mạo, đề nghị các đơn vị, tổ chức, doanh nghiệp cần chủ động rà quét, phát hiện sớm các website lừa đảo giả mạo tổ chức của mình, cảnh báo sớm đến người dùng của nhằm ngăn chặn các hoạt động lừa đảo đến người dùng, đảm bảo an toàn thông tin cho người dùng, bảo vệ chính thương hiệu của tổ chức.